前段时间,WordPress 网站遭到了大规模的暴力破解攻击,攻击者首先扫描互联网上的 WordPress 网站,然后利用 Web 服务器组建的僵尸网络不断尝试用户名和密码试图登录管理后台。

延伸阅读:

- 恶意软件SoakSoak感染超10万WordPress网站

- 免费主题暗藏后门 波及WordPress等知名CMS系统

- 强烈建议升级!WordPress发布4.0.1安全更新

一般的僵尸网络是利用普通 PC,而这次攻击者使用了超过 9万台 Web 服务器,服务器比 PC 有更大的带宽和连接速度,因此可以更快的发动攻击。攻击者暴力攻击WordPress 管理入口,使用默认的用户名 admin,并尝试数以千计的密码。

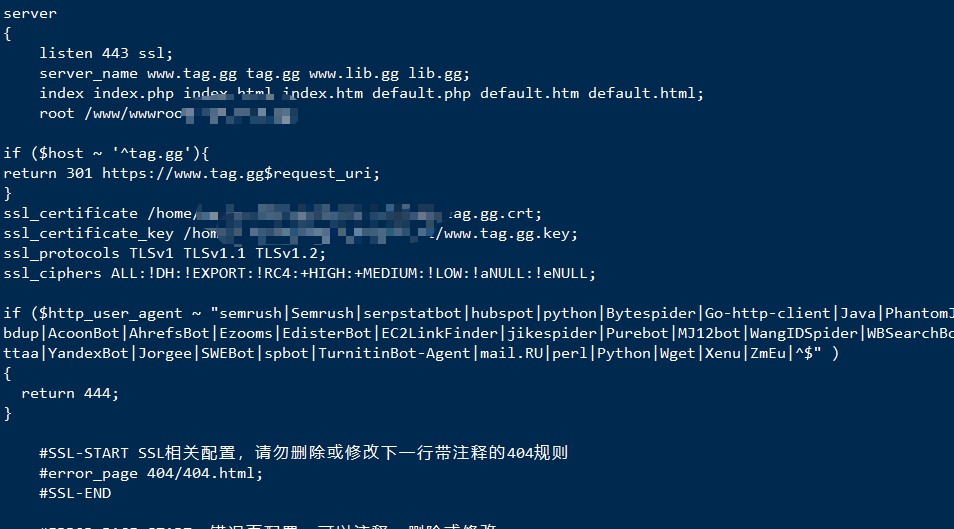

如何防止被扫描和攻击

从上面这则新闻,可以看出攻击者主要是首先扫描 WordPress 网站,然后通过穷举法攻击 WordPress 的默认用户名:admin,我们可以通过以下三个步骤来减少被攻击以及被攻陷的机会:

- 在当前 functions.php 添加以下代码去掉 WordPress 版本信息,减少被扫描到的机会。

remove_action( 'wp_head', 'wp_generator');- 默认的用户名不要为 admin,通过一下 SQL 修改 admin 的用户名:

UPDATE wp_users SET user_login = 'newuser' WHERE user_login = 'admin';- 安装 Limit Login Attempts 插件,限制登陆尝试次数,防止通过穷举法获取后台密码。

亲爱的:被墙域名跳转TG:@qianhenetwork QQ:851617266,可否收藏+评论+分享呢?

文章评论 本文章有个评论